MAI MULTĂ DISTRACȚIE CU ROOTKITS —

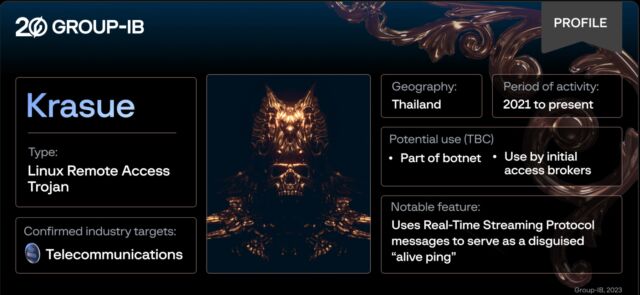

Krasue infectează firmele de telecomunicații din Thailanda folosind tehnici pentru a rămâne sub radar.

Malware Linux ascuns și multifuncțional care a infectat companiile de telecomunicații a trecut în mare parte neobservat timp de doi ani, până când a fost documentat pentru prima dată de către cercetători joi.

Cercetătorii de la firma de securitate Group-IB au numit troianul de acces la distanță „Krasue”, după un spirit nocturn. înfățișat în folclorul din Asia de Sud-Est „plutind în aer, fără trunchi, doar intestinele îi atârnă de sub bărbie.” Cercetătorii au ales numele deoarece dovezile până în prezent arată că vizează aproape exclusiv victimele din Thailanda și „prezintă un risc sever pentru sistemele critice și datele sensibile, având în vedere că este capabil să acorde atacatorilor acces de la distanță la rețeaua vizată.

Potrivit cercetătorilor:

- Krasue este un troian Linux Remote Access care este activ de 20 de ani și vizează în mod predominant organizațiile din Thailanda.

- Group-IB poate confirma că companiile de telecomunicații au fost vizate de Krasue.

- Malware-ul conține mai multe rootkit-uri încorporate pentru a suporta diferite versiuni de kernel Linux.

- Rootkit-ul Krasue este extras din surse publice (3 rootkit-uri Linux Kernel Module cu sursă deschisă), așa cum este cazul multor rootkit-uri Linux.

- Rootkit-ul poate conecta apelul de sistem `kill()`, funcțiile legate de rețea și operațiunile de listare a fișierelor pentru a-și ascunde activitățile și pentru a evita detectarea.

- În special, Krasue folosește mesaje RTSP (Real-Time Streaming Protocol) pentru a servi ca un „ping viu” deghizat, o tactică rar întâlnită în sălbăticie.

- Acest malware Linux, presupun cercetătorii Group-IB, este implementat în etapele ulterioare ale unui lanț de atac pentru a menține accesul la o gazdă victimă.

- Este posibil ca Krasue să fie implementat ca parte a unei rețele bot sau vândut de către brokerii de acces inițial altor criminali cibernetici.

- Cercetătorii Grupului IB cred că Krasue a fost creat de același autor ca și troianul Linux XorDdos, documentat de Microsoft într-o postare pe blog din martie 2022sau cineva care a avut acces la codul sursă al acestuia din urmă.

În timpul fazei de inițializare, rootkit-ul își ascunde propria prezență. Apoi se trece la cuplarea `ucide()` syscall, funcții legate de rețea și operațiuni de listare a fișierelor, ascunzându-și astfel activitățile și evitând detectarea.

Cercetătorii nu au reușit până acum să determine cu exactitate cum se instalează Krasue. Posibilii vectori de infecție includ prin exploatarea vulnerabilităților, atacurile de furt sau de ghicire a acreditărilor sau prin instalarea fără să știe ca troian ascuns într-un fișier de instalare sau actualizare pretinsă ca software legitim.

Cele trei pachete de rootkit open source încorporate în Krasue sunt:

Mărește / O imagine care arată punctele de cercetare esențiale ale lui Krasue.

Grupa-IB

Rootkiturile sunt un tip de malware care ascunde directoare, fișiere, procese și alte dovezi ale prezenței sale în sistemul de operare pe care este instalat. Prin conectarea proceselor Linux legitime, malware-ul este capabil să le suspende în anumite puncte și să interpună funcții care îi ascund prezența. Mai exact, ascunde fișierele și directoarele care încep cu numele „auwd” și „vmware_helper” din listele de directoare și ascunde porturile 52695 și 52699, unde au loc comunicațiile către serverele controlate de atacatori. Interceptarea apelului de sistem kill() permite, de asemenea, troianului să supraviețuiască comenzilor Linux care încearcă să anuleze programul și să-l închidă.

Sursa informației: arstechnica.com